Bilgisayarınıza (ve içerdiği verilere) erişimi yalnızca bir parola ile kilitlemek, bu çok çekirdekli işlemciler ve kullanımı kolay parola kırma araçları çağında artık hardalı kesmiyor.

Bilgisayarınıza yetkisiz erişim konusunda gerçekten endişeleriniz varsa, kesinlikle ek bir kimlik doğrulama katmanı eklemelisiniz.

Böyle bir iki adımlı doğrulamayı uygulamanın en kolay mekanizmalarından biri, mevcut parola sorgulamasını tamamlamak için zamana dayalı bir kimlik doğrulama belirteci yayınlayan Google Authenticator hizmetidir.

- Bilgisayarınıza alabileceğiniz en iyi Linux dağıtımı için geri sayım

Hizmeti Ubuntu oturum açma bilgileriniz ile entegre ettikten sonra, kullanıcı parolanıza ek olarak, oturum açmanıza izin verilmeden önce süresi hızla dolan belirteçlerden biri istenir.

Google Authenticator, Ubuntu makinenizdeki her kullanıcı için yapılandırıldıktan sonra Android cihazınızda bu OTP'leri oluşturacaktır.

Çok faktörlü kimlik doğrulamayı uygulamak için Google Authenticator PAM'e (Takılabilir Kimlik Doğrulama Modülü) ihtiyacınız olacak. PAM, farklı kimlik doğrulama biçimlerini bir Linux bilgisayarına bağlamak için kullanılan bir mekanizmadır.

Google Authenticator PAM modülü, resmi Ubuntu'nun yazılım depolarında mevcuttur. Paketi Ubuntu'ya yüklemek için terminale gidin ve şunu yazın:

$ sudo apt-get install libpam-google-authenticatorPaket yüklendikten sonra, iki faktörlü kimlik doğrulama ile korumak istediğiniz kullanıcı olarak oturum açtığınızdan emin olun. Şimdi terminal penceresinde şunu yazın:

$ google-authenticatorBu, size bir dizi soru sorarak kullanıcı için gizli bir anahtar oluşturma sürecini başlatacaktır.

Hepsine evet yanıtı vermek güvenli olsa da, son seçiminizi yapmadan önce her birini anlamak iyi bir fikirdir, çünkü bu seçenekler güvenliği kullanım kolaylığı ile dengelemeye yardımcı olur.

İlk soru oldukça güvenli ve evet yanıtını vererek komutun Google Authenticator dosyanızı güncellemesine izin vermelisiniz.

Ardından, sizi oturum açma arasında 30 saniye beklemeye zorlayan bir jetonun kullanımını kısıtlamak isteyip istemediğiniz sorulacaktır.

İlk bakışta sakıncalı gibi görünse de maksimum koruma için bu sınırlamayı kabul etmelisiniz. Sonraki soru, belirteçlerin varsayılan 1:30 dakikadan 4:00 dakikaya kadar kullanılabileceği zaman aralığını artırmak için izin ister.

Herhangi bir sorunu önlemek için bu soruya evet yanıtı verebilirsiniz, ancak maksimum güvenlik için hayır yazın. Daha sonra herhangi bir sorun fark ederseniz, komutu yeniden çalıştırın ve önerildiği gibi sona erme süresini artırın. Dördüncü ve son soru, kimlik doğrulama kodunu girmek için deneme sayısını sınırlamanızı ister.

Kaba kuvvet oturum açma saldırılarını önlemeye yardımcı olduğu için bu seçeneği kesinlikle etkinleştirmelisiniz.

Kodeks Kitabı

Tamamlandığında, Google Authenticator size gizli bir anahtar ve birkaç acil durum kazıma kodu sunacaktır.

Bu acil durum kazıma kodlarını güvenli bir yere not ettiğinizden emin olmanız gerekir. OTP'yi oluşturan Android telefonu kaybederseniz oturum açmanıza yardımcı olurlar. Her kod yalnızca bir kez kullanılabilir.

google -authenticator komutu, Android telefonunuzla tarayabileceğiniz bir QR kodu da oluşturacaktır. Uygulamayı henüz yüklemediğimiz için şimdilik 16 haneli kodu not edin.

Şimdi bilgisayarınızı kullanan her kullanıcı hesabı için bu işlemi tekrarlayın. Bilgisayarı paylaştığınız herkesten hesaplarına giriş yapmalarını, google-authenticator'ı çalıştırmalarını ve 16 haneli kodla birlikte ilgili acil durum kazıma kodlarını not etmelerini isteyin.

Tüm kullanıcılar için kimlik doğrulama kodunu oluşturduktan sonra, giriş işlemini Google Authenticator ile çalışacak şekilde yapılandırma zamanı geldi. Tek yapmanız gereken, tüm oturum açma girişimleri için iki adımlı kimlik doğrulama eklemek üzere bir dosyayı düzenlemek. Yine terminali çalıştırın ve şunu yazın:

$ sudo nano /etc/pam.d/common-authDosyanın sonuna gidin ve aşağıdaki satırı ekleyin:

auth required pam_google_authenticator.so nullok

Bazı kişiler, yerel oturum açma işlemleri yerine yalnızca uzak SSH oturum açma işlemleri için iki faktörlü kimlik doğrulamayı etkinleştirmeyi tercih eder.

Bunun için, uzak kullanıcı olarak oturum açmak istediğiniz kullanıcı için bir kod oluşturduğunuzdan emin olarak başlayın. Ardından, SSH'nin PAM yapılandırma dosyasını sudo nano /etc/pam.d/sshd ile düzenleyerek SSH girişleri için Google Authenticator'ı kullandığınızdan emin olun .

Aşağıya doğru kaydırın ve aşağıdaki satırı dosyaya ekleyin:

kimlik doğrulama gerekli pam_google_authenticator.so

sıfır ok

Tıpkı ana öğreticide olduğu gibi, sondaki nullok sözcüğü PAM'e bu kimlik doğrulama yönteminin isteğe bağlı olduğunu söyler.

Bu, Google kimlik doğrulayıcı anahtarı olmayan kullanıcıların yine de SSH anahtarlarını kullanarak oturum açmasına olanak tanır. Bunun, kurulum sürecinde bir şeylerin ters gitmesi durumunda kilitlenmenizi önlemek için yalnızca bir güvenlik önlemi olduğunu unutmayın.

Ancak, başarıyla test ettikten sonra, tüm SSH kullanıcıları için bir anahtar oluşturun ve OTP üzerinden oturum açmayı zorunlu kılmak için bu satırın sonundaki nullok'u silin.

SSH'nin PAM dosyasını düzenledikten sonra, SSH'yi bu tür bir kimlik doğrulamayı destekleyecek şekilde yapılandırma zamanı.

Sudo nano /etc/ssh/sshd_config ile düzenlemek için SSH yapılandırma dosyasını açın .

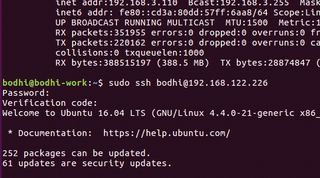

ChallengeResponseAuthentication yazan satırı bulun ve değerini yes olarak ayarlayın. Satır yoksa, el ile eklediğinizden emin olun. Dosyayı kaydedip kapatın, ardından yapılandırma dosyalarını sudo service ssh restart ile yeniden yüklemek için SSH'yi yeniden başlatın . Artık SSH aracılığıyla oturum açmaya çalıştığınızda hem şifreniz hem de Google Authenticator kodunuz istenecektir.

Ardından dosyayı kaydedin ve çıkın. Burada Ubuntu'dan tüm oturum açma girişimleri için Google Authenticator PAM modülünü kullanmasını istedik.

Sondaki nullok biti, Ubuntu'dan bir kullanıcının iki faktörlü kimlik doğrulamayı ayarlamak için google-authenticator komutunu çalıştırmamış olsa bile oturum açmasına izin vermesini ister . Öyleyse, amber ve megan olmak üzere iki kullanıcınız olduğunu ve Google Authentication'ı yalnızca amber için kurduğunuzu varsayalım.

Nullok sayesinde amber OTP'ye girmek zorunda kalırken, megan sadece şifresiyle giriş yapabilecek.

Bununla birlikte, Google Authenticator'ı test ederken bu yararlı bir esneklik olsa da, her şey sorunsuz çalıştığında ve iki faktörlü kimlik doğrulamayla giriş yapmakta sorun yaşamadığınızda, tüm kullanıcıları yalnızca Google Authenticator üzerinden giriş yapmaya zorlamanız tavsiye edilir. bu komut için nullok bitini kaldırma.

Gadget'a git

Ubuntu kurulumunuz artık iki faktörlü kimlik doğrulama için ayarlanmıştır. OTP'leri alabilmek için Google Play Store'dan Google Authenticator uygulamasını Android cep telefonunuza yüklemiş olmanız gerekir.

Uygulamayı yükledikten sonra, Ubuntu kurulumunuzda google-authenticator komutunu çalıştırdığınız tüm kullanıcılar için bir hesap eklemeniz gerekecek .

Bunu yapmak için uygulamayı açın ve ana pencereden menü düğmesine (sağ üst köşedeki üç dikey nokta) dokunun.

Burada 'Hesap oluştur'a dokunun ve ardından sağlanan anahtarı girin seçeneğini seçin. Şimdi daha önce google-authenticator aracını çalıştırdıktan sonra not ettiğiniz 16 haneli gizli anahtarı girin.

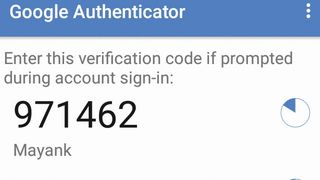

Hesaba bir ad verin (bunun için olduğu hesabın kullanıcı adını kullanmak iyi bir fikirdir) ve 'Ekle' düğmesine dokunun.

Artık bilgisayarınızda iki faktörlü kimlik doğrulamayı kurdunuz. Android uygulaması sizin için her 30 saniyede bir altı haneli yeni bir kod üretecektir. Hesabınıza giriş yaptığınızda veya bir sudo komutu girdiğinizde, Ubuntu sizden şifrenizi isteyecek ve ardından kimlik doğrulama kodunu girmeniz istenecektir.

Bu noktada, şu anda Android uygulamasında görüntülenen rakamları girin. Başarıyla oturum açtıktan sonra, etc/pam.d/common-auth dosyasını düzenlediğinizden ve Google kimlik doğrulayıcı aracılığıyla oturum açmaya zorlamak için nullok seçeneğini kaldırdığınızdan emin olun.

Ayrıca Ubuntu kurulumunuzdaki tüm kullanıcılar için Android uygulamasında bir hesap oluşturmayı unutmayın.

Ek güvenlik isteminden geçmek, özellikle bir yapılandırma dosyasını hızlı bir şekilde düzenlemek için sudo'ya geçmeniz gerektiğinde, ilk başta güçlük gibi görünebilir . Ancak, bilgisayarı halka açık bir yerde kullanıyorsanız, iki faktörlü kimlik doğrulama mekanizmasının faydalarını hızla anlayacaksınız.

- Bu makaleyi beğendiniz mi? Linux bilginizi genişletin, kodunuzdan daha fazlasını elde edin ve Linux Formatındaki en son açık kaynak gelişmelerini keşfedin. Örnekleyicimizi bugün okuyun ve içindeki tekliften yararlanın.