Big Brother'ın sizi çevrimiçi izlemesini engellemek için Tor kullanıyor musunuz ? Kullanımı oldukça basit olmasına rağmen, Tor'u tüm İnternet özellikli cihazlarınızda yapılandırmak oldukça güç olabilir .

Bir Raspberry Pi'yi isimsiz bir kablosuz erişim noktası olarak kullanarak kendinizi birçok zahmetten kurtarabilirsiniz. Pi bir IP adresi verecek ve ona bağlı herhangi bir cihaz Tor ağı üzerinden İnternete erişebilecek .

Bu projeyi çalışır duruma getirmek için aşağıdakilere ihtiyacınız olacak:

- Raspbian dağıtımlı bir SD kart ile birlikte bir Raspberry Pi . Bunu daha önce yapmadıysanız, Raspbian'ı çalışır duruma getirmek için izlenecek yolu izleyin .

- Ayrıca bir Ethernet kablosuna da ihtiyacınız olacak. Bir ucunu Pi'nin Ethernet bağlantı noktasına, diğer ucunu da kablosuz yönlendiricinize takın. Pi bu şekilde internete bağlanacaktır.

- Ayrıca Raspberry Pi ile uyumlu bir USB Wi-Fi adaptörüne ihtiyacınız olacak. Henüz almadıysanız, Pi üzerinde çalıştığı bilinen uyumlu adaptörlerin listesine bakın .

Erişim Noktası Pi

Pi'yi kurduktan sonra, uzaktaki bir makineden SSH aracılığıyla yapılandırabilirsiniz. Öğreticinin geri kalanında, Pi'nizin IP adresinin 192.168.2.100 olduğunu varsayacağız . Pi ile aynı yönlendiriciye bağlı bir terminali ateşleyin ve girin

ona bağlanmak için. Kendinizi Pi'de doğruladıktan sonra, kablosuz adaptörün cihaz tarafından tanındığından emin olmak için iwconfig'i kullanın. Şimdi paket listesini şununla yenileyin:

sudo apt-get güncellemesi

ve aşağıdakilerle bir erişim noktası olarak işlev görmesini sağlayacak yazılımı yükleyin:

sudo apt-get install hostapd isc-dhcp-server

Yüklendiğinde, kurmanın zamanı geldi. DHCP'yi kontrol eden ve tüm bağlı cihazlara otomatik olarak IP adresleri atayan /etc/dhcp/dhcpd.conf dosyasını düzenleyerek başlayın . İle nano metin düzenleyicide açın

sudo nano /etc/dhcp/dhcpd.conf

ve aşağıdaki iki satırı önüne # ekleyerek yorumlayın , böylece okusunlar:

#option alan adı "ornek.org";

#option alan-adı-sunucuları ns1.example.org, ns2.example.org;

Aynı dosyada aşağı kaydırın ve yetkili kelimesini kaldırın; önündeki # işaretini kaldırarak .

Ardından dosyanın sonuna kadar aşağı kaydırın ve aşağıdaki satırları ekleyin:

alt ağ 192.168.12.0 ağ maskesi 255.255.255.0 {

aralık 192.168.12.5 192.168.12.50;

seçenek yayın adresi 192.168.12.255;

seçenek yönlendiricileri 192.168.12.1;

varsayılan kiralama süresi 600;

maksimum kiralama süresi 7200;

seçenek etki alanı adı "yerel";

seçenek etki alanı adı sunucuları 8.8.8.8, 8.8.4.4;

}

Bu satırlarda Pi erişim noktamızın IP adresini ( 192.168.12.1 ), bağlı cihazlara dağıtacağı IP adres aralığını ( 192.168.12.5'ten 192.168.12.50'ye kadar ) ve ayrıca etki alanı adı sunucuları ( 8.8.8.8 ve 8.8.4.4 ). Bu değerlerden herhangi birini tercihinize göre değiştirebilirsiniz. İşiniz bittiğinde dosyayı (Ctrl+X) kaydedin.

Statik IP kurma

Şimdi yeni DHCP sunucumuzun dinlemesi gereken arayüzleri belirtmek için /etc/default/isc-dhcp-server dosyasını düzenleyeceğiz . Dosyayı açın ve INTERFACES="" yazan satıra gidin . Şimdi INTERFACES="wlan0" okuması için tırnak işaretleri arasına wlan0 ekleyin ve dosyayı kaydedin.

Şimdi kablosuz adaptörü (wlan0) kuracağız ve ona statik bir IP adresi vereceğiz. Öncelikle kablosuz adaptörü sudo ifdown wlan0 komutu ile devre dışı bırakın ve ardından /etc/network/interfaces dosyasını açın . Dosyada, wlan0 ile ilişkili mevcut her girişi yorumlamak için # ekleyin , örneğin:

# iface wlan0 inet kılavuzu

# wpa-roam /etc/wpa_supplicant/wpa_supplicant.conf

# iface varsayılan inet dhcp

Ardından , yeni erişim noktası için statik IP adresini ayarlamak için allow-hotplug wlan0 yazan satırın altına aşağıdaki satırları ekleyin :

iface wlan0 inet statik

adresi 192.168.12.1

ağ maskesi 255.255.255.0

Dosyayı kaydedin ve ile arayüzü etkinleştirin

sudo ifconfig wlan0 192.168.12.1

Amacını söyle

Artık kablosuz erişim noktasını tanımladığımıza göre, onu yapılandırma zamanı. Aşağıdaki içeriklerle /etc/hostapd/hostapd.conf adlı yeni bir dosya oluşturun :

interface=wlan0

ssid=TorSpot

hw_mode=g

channel=6

macaddr_acl=0

auth_algs=1

ignore_broadcast_ssid=0

wpa=2

wpa_passphrase=$Your_Passphrase$

wpa_key_mgmt=WPA-PSK

wpa_pairwise=TKIP

rsn_pairwise=CCMP

TorSpot adında şifre korumalı bir ağ kurduk. ssid= dizesinde belirterek erişim noktası için farklı bir ad belirleyebilirsiniz . Ayrıca, özel bir parola belirtmek için wpa_passphrase= dizesini değiştirin. Pi'nin erişim noktasında kimliğinizi doğrulamak için bu parolayı girmeniz gerekecek.

Sırada, /etc/default/hostapd dosyasında işaret ederek Pi'ye bu yapılandırma dosyasını nerede bulacağını söyleyeceğiz . Dosyayı açın, #DAEMON_CONF="" yazan yorumlanmış satırı bulun ve açıklamayı kaldırın ve DAEMON_CONF="/etc/hostapd/hostapd.conf" okumak için düzenleyin .

NAT kurulumu

Şimdi birden çok istemcinin Pi'nin erişim noktasına bağlanmasına ve tüm trafiğini tek bir Ethernet IP üzerinden yönlendirmesine izin vermek için NAT'ı kurmamız gerekiyor. /etc/sysctl.conf dosyasını düzenleyin ve en alta aşağıdaki satırı ekleyin:

net.ipv4.ip_forward=1

Dosyayı kaydedin ve ardından girin

sudo sh -c "yankı 1> /proc/sys/net/ipv4/ip_forward"

Yönlendirmeyi etkinleştirmek için. Şimdi, internete bağlı Ethernet bağlantı noktası (eth0) ile ağınızdaki cihazlara açık olan Wi-Fi erişim noktasını (wlan0) birbirine bağlayacak yönlendirme kurallarını belirtmeniz gerekecek:

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

sudo iptables -A İLERİ -i eth0 -o wlan0 -m durum --durum İLGİLİ,KURULDU -j KABUL ET

Sudo iptables -A İLERİ -i wlan0 -o eth0 -j KABUL ETMEK

Varsayılan olarak, Pi'yi yeniden başlattığınızda bu kurallar temizlenir. Kalıcı hale getirmek için önce şunu çalıştırın:

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"

Ardından /etc/network/interfaces dosyasını düzenleyin, en sonuna kadar aşağı kaydırın ve ekleyin

yukarı iptables-restore < /etc/iptables.ipv4.nat

Bunun yaptığı, aygıtlar önyükleme sırasında etkinleştirildiğinde kuralları yüklemektir.

Pi erişim noktanız artık hazır. Test etmek için DHCP sunucusunu şununla yeniden başlatın:

sudo hizmeti isc-dhcp-server yeniden başlatma

ve aşağıdaki komutla erişim noktasını yapılandırmamızla manuel olarak etkinleştirin:

sudo /usr/sbin/hostapd /etc/hostapd/hostapd.conf

'Bilinmeyen sürücü' hatası alırsanız, 'Kendi hostapd'niz' ile ilgili bölümümüzü okuyun. Her şey yolunda giderse, kablosuz erişim noktası (TorSpot) kullanılabilir Wi-Fi noktaları listesinde listelenir.

Buna başka bir bilgisayardan veya akıllı telefondan bağlanabilir ve hostapd.conf dosyasında belirttiğiniz parolayı kullanarak kimlik doğrulaması yapabilirsiniz. Bağlandığında, İnternet'te normal şekilde gezinebilmeniz gerekir.

Yeni erişim noktasını test ettikten sonra, Pi açılır açılmaz etkinleştirilmeleri için ayarları sağlamlaştıralım. Hostapd ve DHCP hizmetlerini aşağıdaki komutlarla başlatın:

sudo hizmeti hostapd başlat

sudo hizmeti isc-dhcp-server başlat

Şimdi init betiklerini şununla güncelleyin:

sudo update-rc.d hostapd etkinleştirme

Sudo update-rc.d isc-dhcp-server etkinleştirme

Şimdi Raspberry Pi'yi aşağıdaki komutla yeniden başlatın:

sudo kapatma -r şimdi

Raspberry Pi tekrar yedeklendiğinde, yeni erişim noktasına bağlanabilecek ve normal şekilde göz atabileceksiniz.

Erişimi sıkılaştırın

Raspberry Pi'niz artık bir kablosuz erişim noktası olarak tamamen işlevseldir. Ancak, veriler hala anonimleştirilmemiştir. Öyleyse karışıma Tor'u ekleyelim . SSH'yi Pi'ye geri yükleyin ve Tor'u şununla kurun:

sudo apt-get kurulum tor

Yüklendiğinde, Tor'un yapılandırma dosyasını /etc/tor/torrc düzenleyin ve en üste şunu ekleyin:

Günlük bildirim dosyası /var/log/tor/notices.log

VirtualAddrNetwork 10.192.0.0/10

AutomapHostsSuffixes .onion,.exit

AutomapHostsOnResolve 1

TransPort 9040

TransListenAddress 192.168.12.1

DNSPort 53

DNSListenAddress 192.168.12.1

Bu ayarlar Tor'a erişim noktamızın IP adresi hakkında bilgi verir ve üzerinden akan trafiği anonimleştirmesini ister.

Sırada, Wi-Fi adaptörü (wlan0) aracılığıyla yapılan bağlantıların Tor üzerinden yönlendirilmesi için yönlendirme tablolarını değiştireceğiz . Öncelikle, mevcut yeniden yönlendirme ve NAT kurallarını aşağıdaki komutlarla temizleyin:

sudo iptables -F

sudo iptables -t nat -F

Hala Pi'ye SSH yapabilmek isteyeceğimizden, SSH'nin Port 22'si için aşağıdakilerle bir istisna ekleyeceğiz:

sudo iptables -t nat -A ÖN YÖNLENDİRME -i wlan0 -p tcp --dport 22 -j REDIRECT --to-ports 22

Şimdi iki kural ekleyeceğiz. İlki, DNS aramaları için bir geçiş kuralıdır ve ikincisi, tüm TCP trafiğini Tor'un 9040 numaralı bağlantı noktasına yönlendirir:

sudo iptables -t nat -A ÖN YÖNLENDİRME -i wlan0 -p udp --dport 53 -j REDIRECT --to-ports 53

sudo iptables -t nat -A ÖN YÖNLENDİRME -i wlan0 -p tcp --syn -j REDIRECT --to -bağlantı noktaları 9040

Daha önce olduğu gibi, bu kurallar bir sonraki oturuma taşınmayacaktır. Bunları yeniden başlatma sırasında yüklemek için tek yapmanız gereken, daha önce olduğu gibi aşağıdaki şekilde NAT kaydetme dosyasına kaydetmektir:

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"

Önceki bölümde, arabirimler etkinleştirildiğinde /etc/network/interfaces dosyasını bu dosyanın içeriğini yükleyecek şekilde zaten yapılandırmıştık .

Artık Tor hizmetini şu şekilde etkinleştirebilirsiniz:

sudo hizmeti tor başlatma

ve ilgili önyükleme komut dosyalarını şu şekilde güncelleyin:

sudo update-rc.d tor etkinleştirme

Bu kadar. Şimdi Pi'yi yeniden başlatın. Tekrar yedeklendiğinde, daha önce olduğu gibi Pi etkin noktası TorSpot'a bağlanabileceksiniz. Ancak, öncekinden farklı olarak, tüm trafiğiniz artık anonim Tor ağı üzerinden yönlendirilecektir .

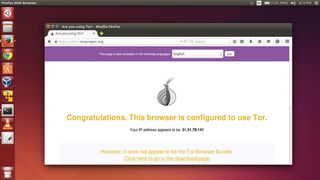

TorSpot'a bağlı herhangi bir cihazdan https://torproject.org adresine giderek bunun olduğunu doğrulayabilirsiniz . Sayfa ayrıca, İSS'nizin adresi olmayacak olan IP adresinizi de listeleyecektir. TorSpot'a bağlı başka bir cihazdan bu sayfayı ziyaret edin, farklı bir adres gösterecektir. Tebrikler, artık tüm cihazlarınızda web'de anonim olarak gezinebilirsiniz!

HIZLI İPUÇLARI

- Pi'ye uzaktan bağlandığınızda Yerel ayar hataları alırsanız, /etc/ssh/ssh_config düzenleyerek ve SendEnv LANG LC_* satırını yorumlayarak yerel ayarınızı yönlendirmediğinizden emin olun .

- Tüm sistem mesajlarını takip etmek için tail -f /var/log/syslog komutunu kullanın . Pi etkin noktasına bağlanamıyorsanız bu kullanışlı olabilir.

- Bu eğitimde Google'ın DNS hizmetini kullandık, ancak /etc/dhcp/dhcpd.conf dosyasında işaret ederek OpenDNS veya ISP'nizin DNS sunucuları gibi başka bir hizmeti kullanabilirsiniz .